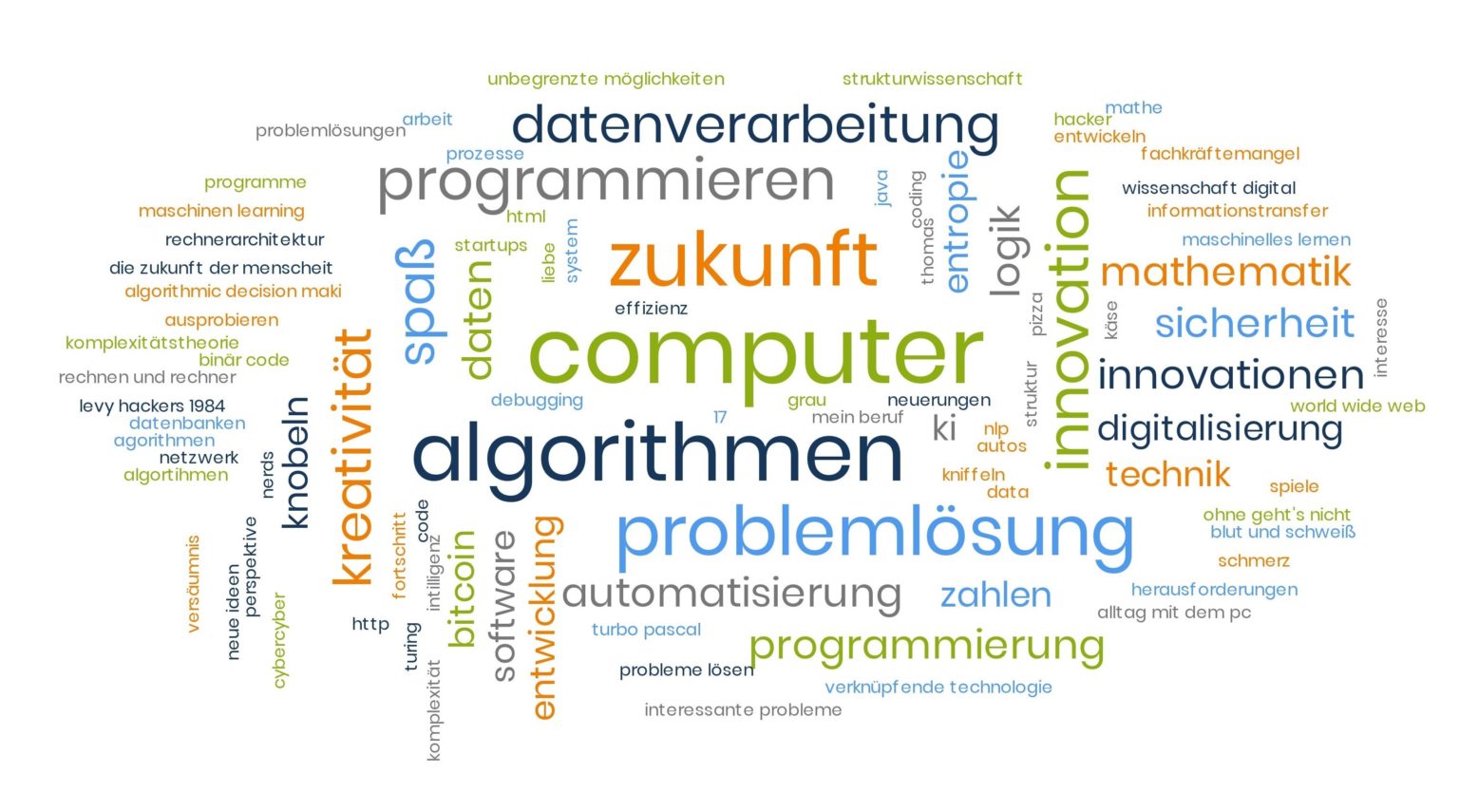

Tag der Informatik 2022

Nach der erfolgreichen Premiere in 2021 geht der Tag der Informatik in die zweite Runde! Die Fakultät lädt alle Interessierten, RUB-Mitglieder, Partner der Fakultät und natürlich Fakultätsmitglieder zum Netzwerk-Event ein!

Wann? 23. Februar 2022, 14 bis 17 Uhr

Wo? Online per Zoom (Meeting-ID: 610 5219 2618 Passwort: 303555), ab 16 Uhr Get-Together in wonder: Zugang zum wonder.me Space

Unser dringender Tipp: wonder.me scheint zurzeit nicht mit allen Firefox-Versionen kompatibel zu sein, um sicherzugehen, dass auch alles funktioniert, nutzen Sie einen anderen Browser.

Alle, die wonder.me nicht kennen, finden hier eine kurze Einführung.

Seien Sie dabei!

Gewinnen Sie durch spannende Kurzvorträge einen besseren Einblick in einige Forschungsschwerpunkte der Fakultät, entdecken Sie interessante Schnittpunkte zu Ihrem Interessensgebiet und vernetzen Sie sich innerhalb Ihres Faches und darüber hinaus. Im Anschluss an die Vorträge möchten wir in einem lockeren, virtuellen Get-Together zum Austausch animieren.

Bei Anmeldung bis zum 11.02.2022 erhalten registrierte Teilnehmer ein kleines Überraschungspäckchen für die Veranstaltung (solange der Vorrat reicht). Kurzentschlossene können auch nach Ende der Anmeldungsfrist teilnehmen, allerdings können wir den Versand des Päckchens dann nicht mehr garantieren.

Begrüßung und Vorstellung der neuen Fakultät für Informatik

Das Jahr 2021 hielt für die Bochumer Informatik einen ganz besonderen Meilenstein bereit: Das Center of Computer Science, das Horst Görtz Institut für IT-Sicherheit und das Institut für Neuroinformatik schlossen sich zur Fakultät für Informatik zusammen.

Alex May, Professor für Kryptologie und IT-Sicherheit und Gründungsdekan der 21. RUB-Fakultät heißt Sie herzlich willkommen zum 2. Tag der Informatik und stellt die neue Fakultät kurz vor.

Unsere Speaker

Towards Secure and Scalable Blockchains

Prof. Dr. Ghassan Karame

The blockchain technology is rapidly gaining grounds as a key technology, especially in the financial and supply chain management sectors. In spite of its wide adoption, experience with existing blockchain deployments reveals that there are still many challenges that should have been overcome prior to any large scale deployment.

In this talk, we will overview a number of those challenges pertaining to the security of existing blockchains—effectively capturing almost 10 years of research in this area. Moreover, we will outline potential research directions to overcome those challenges.

Developer-Centered Security

Prof. Dr. Alena Naiakshina

Like end users, many software developers are not usually security experts and so also struggle with usability and security issues. In fact, programming security mistakes made by software developers can threaten millions of end users‘ data. To deepen insights into developers‘ security behavior around the security-critical task of user-password storage, Naiakshina et al. conducted laboratory, online, and field studies with computer science students, freelancers, and professional developers from various companies. Besides investigating software developers‘ processes and security practices while storing user passwords in databases, they tested the usability of different application programming interfaces (APIs) and explored the methodological implications of several security-study parameters, including deception task design, sample variety, and the comparison of qualitative with quantitative research approaches.

The Curious Case of Fuzzing for Automated Software Testing

Dr. Marcel Böhme

Fuzzing is an automated software testing technique and has become the first line of defense against exploitable software vulnerabilities. When you run a fuzzer on your program, hopefully it does not find any bugs. But what does it really say? Is your program perfectly correct and free of bugs? Probably not. Is your fuzzer effective at finding bugs? How do we even measure the effectiveness of a fuzzer in the absence of bugs? In this talk, we’ll go through some interesting and counter-intuitive recent results in fuzzing, and uncover fundamental limitations of existing approaches.

Modellierung des episodischen Gedächtnis

Prof. Dr. Sen Cheng

Warum können wir uns an einen zweistündigen Film erinnern, aber nicht an alle drei Dinge auf einer Einkaufsliste? Um diese und andere Fragen zum episodischen Gedächtnis zu beantworten, untersuchen wir die zugrunde liegenden neuronalen und kognitiven Mechanismen mit einem interdisziplinären Modellierungsansatz. Unser Ziel ist die Verknüpfung neurowissenschaftlicher, psychologischer, computergestützter und philosophischer Aspekte auf verschiedenen Beschreibungsebenen in einem kohärenten Erklärungsrahmen. Auf einem abstrakten Niveau untersuchen wir die Funktion des episodischen Gedächtnisses mit Hilfe des Reinforcement Learning. Um die Eigenschaften des episodischen Gedächtnisses zu erklären, haben wir das Modell der Szenariokonstruktion entwickelt. Schließlich haben wir die CRISP-Theorie entwickelt, die die Gedächtnisspeicherung auf neuronaler Ebene im Hippokampus beschreibt.

Bochum: Auf dem Weg zum IT-Hotspot

Susanne Kersten

Hochschulen, Hochschulverbände, Forschungseinrichtungen, wie das Max-Planck-Institut für Sicherheit und Privatsphäre oder das Center of Advanced Internet Studies (CAIS), eine lebendige Industrie von Start-Ups bis zum Konzern – die Stadt Bochum wird immer mehr Synonym für ein starkes Ökosystem der IT und IT-Sicherheit. Susanne Kersten von der Bochumer Wirtschaftsentwicklung gibt einen Einblick in die neuesten Entwicklungen der Stadt, die sich auf dem besten Wege zum IT-Hotspot befindet.